4 acronis active protection, Acronis active protection, Meccanismo di dispersione – Acronis True Image 2017 NG Manuale d'uso

Pagina 174: Che cosa è il ransomware

174

Copyright © Acronis International GmbH, 2002-2017

Meccanismo di dispersione

I dati sono memorizzati su un disco rigido come una sequenza binaria di 1 e 0 (uno e zero),

rappresentata da parti del disco magnetizzate in modo diverso.

In generale, un 1 scritto sul disco rigido viene letto come 1 dal relativo controller, mentre uno 0 viene

letto come 0. Tuttavia, se si scrive 1 sopra uno 0, il risultato è 0,95: viceversa, se si scrive 1 sopra un 1

il risultato è 1,05. Queste differenze sono irrilevanti per il controller. Tuttavia, usando un'attrezzatura

specializzata, è possibile leggere facilmente la sequenza «sottostante» di 1 e 0.

Informazioni sui metodi di cancellazione utilizzati da Acronis

La teoria dettagliata sulla cancellazione delle informazioni è descritta in un articolo di Peter

Gutmann. Consultare "Secure Deletion of Data from Magnetic and Solid-State Memory" all'indirizzo

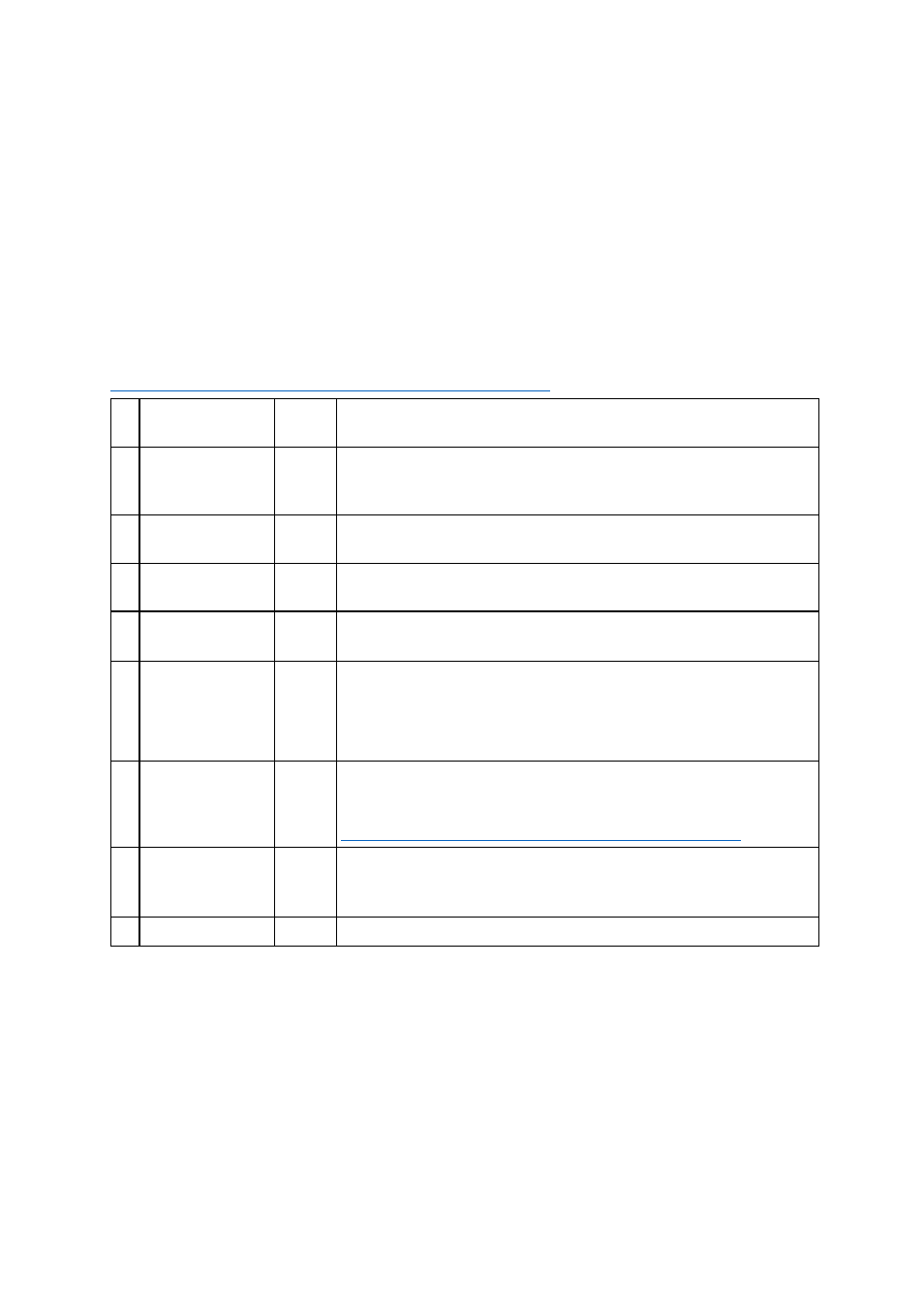

Nr. Algoritmo(metodo

di scrittura)

Passaggi Registrazioni

1. United States

Department of

Defense 5220.22-M

4

1 passaggio: simboli selezionati in modo casuale su ogni byte di ogni

settore; 2: simboli complementari a quelli scritti durante il 1 passaggio; 3:

nuovo simboli casuali; 4: verifica della scrittura.

2. Stati Uniti: NAVSO

P-5239-26 (RLL)

4

1 passaggio: 0x01 su tutti i settori; 2: 0x27FFFFFF; 3: sequenze di simboli

casuali; 4: verifica.

3. Stati Uniti: NAVSO

P-5239-26 (MFM)

4

1 passaggio: 0x01 su tutti i settori; 2: 0x7FFFFFFF; 3: sequenze di simboli

casuali; 4: verifica.

4. Germania: VSITR

7

1 – 6

o

: sequenze alternate di: 0x00 e 0xFF; 7

o

: 0xAA; ovvero 0x00, 0xFF,

0x00, 0xFF, 0x00, 0xFF, 0xAA.

5. Russia: GOST

P50739-95

1

Zeri logici (numeri 0x00) su ogni byte di ogni settore per i sistemi di

sicurezza dal 6

o

al 4

o

livello.

Simboli selezionati in modo casuale (numeri) su ogni byte di ogni settore

per i sistemi di sicurezza dal 3

o

to 1

o

livello.

6. Metodo Peter

Gutmann

35

Il metodo di Peter Gutmann è molto sofisticato. Si basa sulla sua teoria

della cancellazione delle informazioni dai dischi rigidi (consultare Secure

Deletion of Data from Magnetic and Solid-State Memory

.

7. Metodo Bruce

Schneier

7

Nel libro Applied Cryptography, Bruce Schneier presenta il proprio metodo

di sovrascrittura. 1

o

passaggio: 0xFF; 2

o

passaggio: 0x00, quindi cinque

volte con una sequenza pseudo-casuale crittograficamente protetta.

8. Veloce

1

Zero logici (0x00 numeri) su tutti i settori da cancellare.

11.6.4 Acronis Active Protection

Che cosa è il ransomware?

Il ransomware è un software dannoso che blocca l'accesso ad alcuni file o all'intero sistema

richiedendo un riscatto per lo sblocco. Il software visualizza una finestra che informa del blocco dei

file e della necessità di pagare al più presto un riscatto per non perdere per sempre l'accesso ai file. Il

messaggio può essere anche camuffato da dichiarazione ufficiale di autorità come ad esempio la

polizia. Lo scopo del messaggio consiste nell'intimidire l'utente e spingerlo a non richiedere l'aiuto a

uno specialista IT o alle autorità. Inoltre, non esiste alcuna garanzia di recuperare il controllo dei dati

dopo il pagamento del riscatto.